INHOUDSOPGAWE:

- Outeur John Day day@howwhatproduce.com.

- Public 2024-01-30 07:26.

- Laas verander 2025-01-23 12:53.

Die doel van hierdie instruksies is om u te wys hoe u outomaties en veilig van u Raspberry Pi kan aansluit op 'n afgeleë wolkbediener (en omgekeerd) om rugsteun en opdaterings, ens., Uit te voer. Hiervoor gebruik u SSH -sleutelpare wat vermy die behoefte om wagwoorde te onthou en gee u 'n veiliger verbinding.

(CAVEAT - Moenie probeer as u nie Linux -toestemmings kan instel nie, anders maak u u stelsels meer vatbaar vir aanvalle deur hackers.)

Vereistes

1. Framboos Pi met 'n command line interface (CLI) soos u op Putty sou sien.

2. Toegang tot 'n afgeleë wolkbediener wat deur OVH of DigitalOcean aangebied word, met 'n CLI.

3. 'n Windows -skootrekenaar of rekenaar met Putty en PuttyGen geïnstalleer.

Aannames

1. U het kennis van Linux -opdragte

2. U het toegang tot u afstandbediener met behulp van konvensionele handmatige prosesse, bv. FTP.

3. U sal PuttyGen vooraf op u Windows -rekenaar geïnstalleer het

Stappe

Samevattend, - Sien Figuur 1

a) Maak 'n privaat PPK -lêer op u Windows -rekenaar met behulp van PuttyGen

b) Maak 'n openbare PPK -lêer op u Windows -rekenaar met behulp van PuttyGen (dit word outomaties gedoen in stap a)

b) Kopieer die openbare sleutel van u Windows -rekenaar op u Windows -rekenaar na die eksterne wolkbediener

d) Omskakel die privaat PPK -lêer op u Windows -rekenaar met behulp van PuttyGen na 'n OpenSSH -sleutel

e) Kopieer die OpenSSH -sleutel van u Windows -rekenaar na die Raspberry Pi

f) Toets toegang en lêeroordrag van die Raspberry Pi na u eksterne bediener

Stap 1: A) Skep 'n privaat PPK -lêer, B) skep 'n publieke sleutel en C) kopieer dit na die afstandbediener

Om 'n privaat PPK -lêer te skep, maak PuttyGen op u Windows -rekenaar oop. U het toegang tot PuttyGen deur met die rechtermuisknop op die stopverf -ikoon op die Windows -taakbalk te klik. Kies die sleutel in die PuttyGen -kieslys en genereer dan 'n sleutelpaar, kies die opsie SSH2 -RSA -sleutel. U sal gevra word om 'n wagwoordfrase in te stel wanneer u die privaat sleutel skep, en as u 'n wagwoordfrase stel, sal u tydens toekomstige operasies daarvoor gevra word. Stoor die privaat sleutel op 'n veilige plek op u Windows -rekenaar. U sal dan die publieke sleutel in die venster sien, soos in figuur 2 getoon.

Laat ons dan die publieke sleutel na die afgeleë wolkbediener oordra. Maak 'n Putty -sessie oop vir die eksterne wolkbediener met behulp van Putty. Gestel u het aangemeld as afstandsgebruiker1, en doen dan die volgende op die afgeleë wolkbediener CLI

cd /home /remoteuser1 (indien nie reeds daar nie) mkdir.ssh

nano.ssh/authorised_keys (U sal 'n leë skerm sien - plak die publieke sleutel wat in figuur 2 getoon word, en stoor en sluit hierdie lêer)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

Stap 2: D) Skakel privaat PPK -lêer om na OpenSSH -sleutel en E) Kopieer dit na die Raspberry Pi

Om die private sleutel na OpenSSH om te skakel, maak PuttyGen oop en maak dan die privaat sleutel oop wat u vroeër geskep het - gaan na die opsie Conversions in die spyskaart en kies dan OpenSSH -sleutel uitvoer - maak seker dat die lêer wat u skep die lêertipe.key het. Stoor dit op 'n veilige plek en open dan 'n stopverf -sessie om by u Raspberry Pi aan te meld. Kopieer die sleutellêer na die tuisgids op die Raspberry Pi van die gebruikersrekening waarmee u by die Raspberry Pi aangemeld het. Gestel die sleutel word pitobot.key genoem, en volg dan hierdie stappe:

cd /huis /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Nou is u gereed om te toets of u installasie suksesvol is - dit word weer gedoen vanaf die Pi. Onthou, remoteuser1 is die rekening op die afgeleë wolkbediener in wie se tuisgids u die publieke sleutel gestoor het, en ipaddress is die ipaddress van die eksterne wolkbediener.

Eerstens, vanaf die Raspberry Pi, moet ons met Putty op die eksterne wolkbediener aanmeld. Tik die volgende opdragte op die Raspberry PI CLI. (As u 'n wagfrase gestel het toe u 'n privaat sleutel geskep het, sal u dit nou gevra word.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Dit sal u aanmeld by die CLI van die eksterne wolkbediener in die tuisgids van remoteuser1. Deur 'exit' te tik; u sal terugkeer na die CLI van u Raspberry Pi.

Probeer dan om lêers van die eksterne wolkbediener na die Raspberry Pi oor te dra. Gebruik die volgende opdragte: (Weereens, as u 'n wagwoordfrase gestel het toe u 'n private sleutel geskep het, sal u dit nou gevra word.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Dit sal alle lêers van die/var/www/html/gids op die eksterne bediener na die/home/pi/gids op u Raspberry Pi oordra. (Die dubbelpunt is baie belangrik) U kan natuurlik die volgorde van die opdragte verander en lêers van die Pi na die eksterne bediener oordra.

Stap 3: Sekuriteitsoorwegings

Alhoewel die SSH -sleutelpaarbenadering die veiligheid verbeter, moet u die volgende oorweeg:

1. As SSH -sleutelpare geaktiveer is, moet u dit oorweeg om die gebruikers se vermoë om direk by die eksterne bediener aan te meld, te verwyder (u kan ook toegang tot u bedieners kry met die sleutelpare Putty op Windows met dieselfde sleutelpaar, en u kan ook oorweeg om dit uit te skakel teken ook aan op u Pi). Wees versigtig as u besluit om dit te doen en moenie 'n oerknal benader nie. Om dit te kan doen, moet u 'n paar konfigurasies in die ssh -konfigurasielêer deaktiveer. Wees baie versigtig om dit te doen. Die opdragte is

nano/etc/ssh/sshd_config

En maak die volgende veranderinge binne die lêer

Wagwoord Verifikasie nr

GebruikPAM -nr

Stoor, verlaat dan herlaai SSH deur systemctl herlaai ssh (dit is vir Debian. Dit kan anders wees op verskillende Linux -distros)

2) Hou al u sleutels veilig, anders loop u die risiko dat data gebreek word of dat u nie toegang tot u bedieners het nie. Ek beveel aan dat u hulle in 'n veilige kluis, soos bitwarden.com, hou en toegang daartoe beperk deur u toegangsbeheerbeleid.

3) Die gebruik van 'n wagwoordfrase verbeter die veiligheid, maar dit kan die outomatisering van cron -take ens. Die besluit om hierdie en ander funksies te gebruik, moet bepaal word deur risiko -assessering, byvoorbeeld, as u persoonlike data verwerk, benodig u groter / proporsionele kontroles.

Aanbeveel:

Ontwerp u PCB met Sprint -uitleg 2020 met nuwe opdaterings: 3 stappe

Ontwerp u PCB met Sprint Layout 2020 met nuwe opdaterings: Die meeste elektroniese liefhebbers maak elektroniese stroombane met verskillende metodes. Soms moet ons PCB maak om behoorlike uitset te kry en geluide en kompakte afwerking te verminder. deesdae het ons baie sagteware om 'n eie PCB te ontwerp. Maar die probleem is die meeste

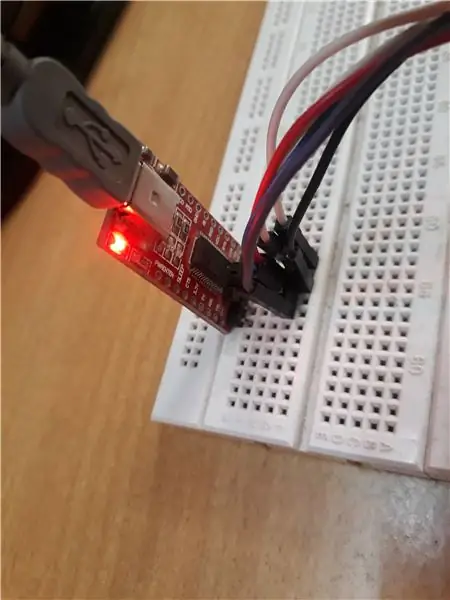

Hoe om 'n rugsteun van die oorspronklike firmware van Esp8266EX of Esp-01 te maak: 4 stappe

Hoe om 'n oorspronklike firmware van Esp8266EX of Esp-01 te rugsteun: waarom? rugsteun van die oorspronklike firmware is belangrik. eenvoudigste is = oorspronklik is oorspronklik In hierdie handleiding sal ek u wys hoe u 'n rugsteun van die oorspronklike firmware van esp8266ex kan maak. Die ESP8266EX is 'n goedkoop Wi-Fi-mikroskyfie met volledige TCP/IP-stapel en mikrobeheer

Hoe om 'n rugsteun van DVD's vir Noobs (met video) te maak: 4 stappe

Hoe om 'n rugsteun van DVD's vir Noobs (met video) te maak: ek gaan jou wys hoe om 'n rugsteun van jou DVD's te maak. Dit is 'n baie maklike proses en duur slegs 'n uur of so. Eerstens wil ek sê dat ek nie aanspreeklik is vir enige aksie wat u mag onderneem nie, want dit is tans onwettig om DVD's te skeur of te verbrand

Hoe maklik om 'n rugsteun van u Linux-boks te maak met behulp van Rdiff-rugsteun: 9 stappe

Hoe maklik om 'n rugsteun van u Linux-boks te maak met behulp van Rdiff-rugsteun: Hierdie instruksies sal u wys hoe u 'n eenvoudige volledige rugsteun- en herstelselstelsel op Linux kan gebruik met rdiff-rugsteun en 'n usb-skyf

Rugsteun van batterye vir koptelefoonbasis -eenheid: 6 stappe

Rugsteun van batterye vir koptelefoonbasis -eenheid: Inleiding Maak 'n battery -rugsteun vir 'n koordlose telefoonbasis, sodat alle toestelle tydens 'n kragonderbreking kan werk.