INHOUDSOPGAWE:

- Outeur John Day day@howwhatproduce.com.

- Public 2024-01-30 07:27.

- Laas verander 2025-01-23 12:53.

Dit is 'n baie kort handleiding wat handel oor een aspek van kuberveiligheid - die sterkte van die ssl -diens op u webbediener. Die agtergrond is dat ssl-dienste op u webwerf gebruik word om te verseker dat niemand data wat na en van u webwerf oorgedra word, kan hack nie. Daar is goed gepubliseerde aanvalle op kwesbare SSL -dienste, soos die Heartbleed -fout in OpenSSL en die Poodle -fout wat SSL 3.0 -kwesbaarhede uitgebuit het. (Hierdie gebied is 'n bewegende teiken, en u moet SSL-toetse in u ISO 27001 plan-doen-kyk-handeling (PDCA) siklus bou.)

As ssl op u webwerf geïnstalleer word met behulp van 'n sertifikaat van 'n erkende verskaffer, sal u sien dat toegang tot u webwerf verkry kan word vanaf https://yourdomain.com. Dit beteken dat data in versleutelde formaat heen en weer gestuur word. In teenstelling hiermee stel https://yourdomain.com of 'n swak kodering data wat oorgedra word in duidelike teks bloot, wat beteken dat selfs 'n klein hacker toegang tot u wagwoorddata, ens., Kan kry met behulp van gereedskap soos Wireshark.

Vir die res van hierdie tutoriaal neem ek aan dat u Apache as u webbediener op Linux sal gebruik en dat u toegang tot u webbediener het via 'n terminale emulator soos stopverf. Vir die eenvoud gaan ek ook aanvaar dat u ISP u SSL-sertifikaat verskaf het en dat u die aspekte daarvan kan herkonfigureer.

Stap 1: Toets die sterkte van u SSL -diens

Gaan eenvoudig na https://www.ssllabs.com/ssltest/ en voer u domeinnaam in langs die gasheernaam -boks en merk die boks "Moenie die resultate op die borde wys nie" en klik op die knoppie Stuur. (Let daarop dat u geen domeine sonder vooraf toestemming moet toets nie en dat u nooit resultate op die borde moet toon nie.)

Nadat die toetse uitgevoer is, word 'n telling van F aan A+toegeken. U kry 'n gedetailleerde toetsuitslag wat hopelik vir u duidelik maak hoekom u die puntetelling gekry het.

Die gewone redes vir mislukking is omdat u verouderde komponente soos sifers of protokolle gebruik. Ek fokus binnekort op sifers, maar eers 'n vinnige woord oor kriptografiese protokolle.

Kriptografiese protokolle bied kommunikasiebeveiliging oor 'n rekenaarnetwerk. … Die verbinding is privaat (of veilig) omdat simmetriese kriptografie gebruik word om die versending van data te versleut. Die twee hoofprotokolle is TLS en SSL. Laasgenoemde is verbied om te gebruik, en op sy beurt ontwikkel TLS, en terwyl ek dit skryf, is die nuutste weergawe 1.3, hoewel in konsepformaat. Prakties, soos op Jan 2018, behoort u slegs TLS v 1.2 te hê. geaktiveer. Daar sal waarskynlik na TLV v 1.3 geskuif word. gedurende 2018. Die Qualys -toets gee 'n lys van watter kriptografiese protokolle u toegepas het, en as u tans onder TLS v 1.2. gebruik, kry u 'n swak telling.

Een laaste ding om te sê oor kriptografiese protokolle: as u 'n webpakket en SSL -sertifikaat by 'n hoofstroom -ISP soos GoDaddy koop, is dit TLS v 1.2. wat goed is, maar verder kan dit moeilik wees om op te gradeer na TLS v 1.3. Persoonlik installeer ek my eie SSL -sertifikate en is ek so te sê in beheer van my eie lot.

Stap 2: Herkonfigureer Apache om SSL -veranderinge aan te bring

Een van die belangrikste gebiede wat getoets word in die Qualys SSL -toets en die fokus van hierdie afdeling is Cipher -suites wat die koderingsterkte van u gestuurde data bepaal. Hier is 'n voorbeelduitsending van 'n Qualys SSL -toets op een van my domeine.

Cipher Suites # TLS 1.2 (suites in bediener-voorkeur volgorde) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (vgl. 3072 stukkies RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (vgl. 3072 stukkies RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (vgl. 3072 stukkies RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bits RSA) FS128

U kan baie tyd spandeer om u Apache-opset weer op te stel om rooi lyne (misluk) uit u Qualys-toetsverslag te verwyder, maar ek beveel die volgende benadering aan om die beste Cipher Suite-instellings te kry.

1) Besoek die Apache -webwerf en kry hul aanbevelings vir 'n Cipher Suite om te gebruik. By die skryf hiervan het ek hierdie skakel gevolg -

2) Voeg die aanbevole instelling by u Apache -konfigurasielêer en herbegin Apache. Dit was die aanbevole instelling wat ek gebruik het.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE -8CD-ECD6 -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Opmerkings - Een van die uitdagings is om te vind watter lêer u nodig het om u SSLCipherSuite -richtlijn te verander. Om dit te doen, meld u aan op Putty en meld aan by die ens -gids (sudo cd /etc) Soek 'n apache -gids soos apache2 of http. Soek vervolgens in die apache -gids soos volg: grep -r "SSLCipherSuite" /etc /apache2 - Dit gee u 'n soortgelyke uitset:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Die belangrikste ding om op te let is die lêer /etc/apache2/mods-available/ssl.conf of wat ook al joune is. Maak die lêer oop met 'n redakteur soos nano en gaan na die afdeling # SSL Cipher Suite:. Vervang vervolgens die bestaande inskrywing in die richtlijn SSLCipherSuite met die hierbo van die Apache -webwerf. Onthou om kommentaar te lewer op ouer SSLCipherSuite -riglyne en herbegin Apache - in my geval het ek dit gedoen deur sudo /etc/init.d/apache2 te herlaai

Let daarop dat u soms sekere sifers moet verwyder wat u 'n lae Qualys SSL -toets telling gee (sê omdat nuwe kwesbaarhede ontdek is), alhoewel u die aanbevole Apache -instellings gebruik het. 'N Voorbeeld is as die volgende reël in rooi verskyn (misluk) op u Qualys -verslag TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Die eerste stap is om te bepaal watter kode u moet verander in u Apache SSLCipherSuite -richtlijn. Om die kode te vind, gaan na https://www.openssl.org/docs/man1.0.2/apps/ciphers…-dit wys die kode soos volg: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Neem ECDHE-RSA-AES256-GCM-SHA384 en verwyder dit uit die inskrywing wat u bygevoeg het as die Apache Apache SSLCipherSuite richtlijn en voeg dit dan by tot die einde deur dit vooraf te gaan met:!

Herbegin weer Apache en toets weer

Stap 3: Gevolgtrekking

Ek weet dat u iets geleer het oor SSL -toetsing. Daar is nog baie meer om hieroor te leer, maar hopelik het ek u in die regte rigting gewys. In my volgende tutoriale behandel ek ander gebiede van kuberveiligheid, dus bly ingeskakel.

Aanbeveel:

Verkryging, versterking en filtreerkringontwerp van 'n basiese elektrokardiogram: 6 stappe

Aansoek-, versterkings- en filtreerkringontwerp van 'n basiese elektrokardiogram: om hierdie instruksies te voltooi, is slegs 'n rekenaar, internettoegang en simulasiesagteware nodig. Vir die doeleindes van hierdie ontwerp word alle stroombane en simulasies uitgevoer op LTspice XVII. Hierdie simulasiesagteware bevat

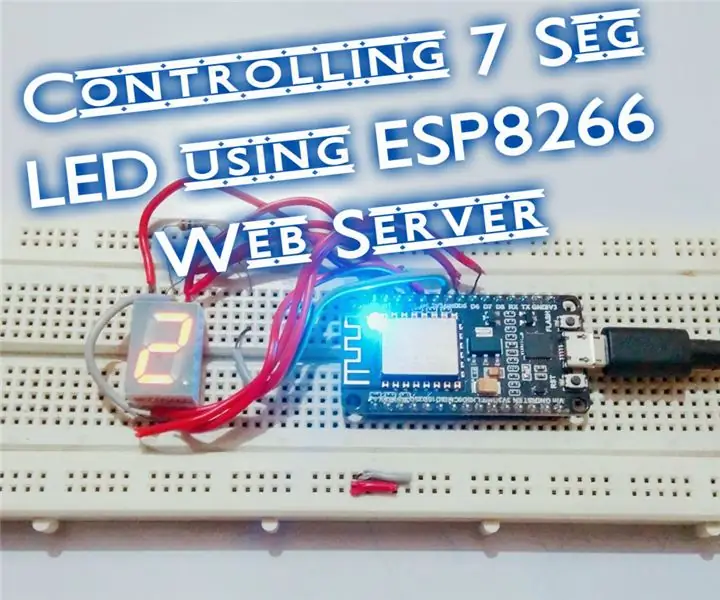

Beheer van 7-segment LED-skerm met behulp van ESP8266-webbediener: 8 stappe (met foto's)

Beheer van 7-segment LED-skerm met behulp van ESP8266-webbediener: My projek het 'n Nodemcu ESP8266 wat 'n 7-segment-skerm deur die http-bediener beheer met behulp van html-vorm

Die versterking van die reeks SimpliSafe -deur-/venstersensors: 6 stappe (met foto's)

Die versterking van die seinreeks van SimpliSafe-deur-/venstersensors: SimpliSafe-deur-/venster-oop sensors het berugte kort afstande. Dit maak dit moeilik om sensors meer as 20 of 30 voet van u basisstasie af te gebruik, as daar mure tussenin is. Baie SimpliSafe -kliënte het die onderneming gevra om

Die installering van 'n nuwe virtuele gasheer in die Apache -webbediener: 3 stappe

Die installering van 'n nuwe virtuele gasheer in die Apache -webbediener: Die doel van hierdie tutoriaal is om deur die proses van konfigurasie en aanvang van 'n nuwe virtuele gasheer van die Apache -webbediener te gaan. 'N Virtuele gasheer is 'n " profiel " wat opspoor watter DNS -gasheer (bv. www.MyOtherhostname.com) gevra word vir 'n

Versterking van die analoog rekordspeler: 7 stappe

Analoge rekordspelerversterker: hierdie instruksie is 'n versterker wat vir enige plaat gebruik kan word. Ek beveel egter 78's aan, want dit het die diepste groewe. Ek neem aan dat daar geen aanspreeklikheid is vir ENIGE EN ALLE SKADE OM DRAAIBARE OF Naald op te neem nie